| Nom: | metasploitable 2 |

| Format: | Fichier D'archive |

| Système d'exploitation: | Windows, Mac, Android, iOS |

| Licence: | Usage Personnel Seulement |

| Taille: | 10.15 MBytes |

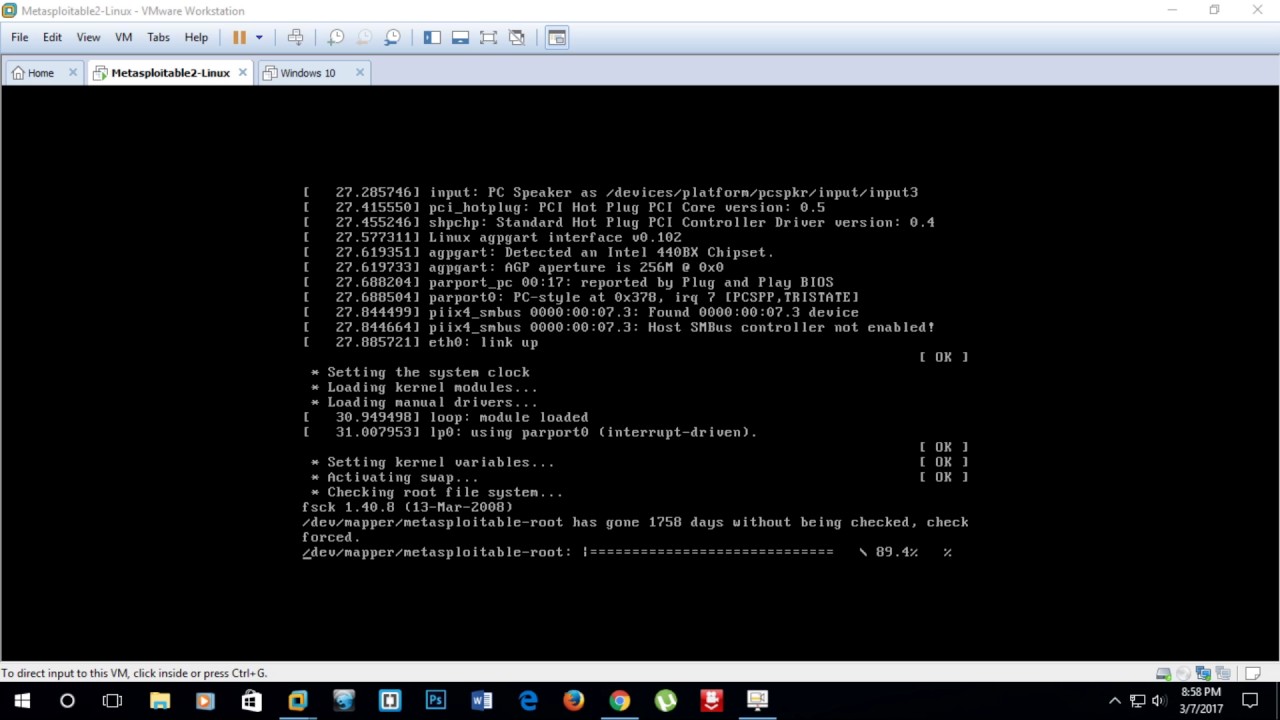

Nous vérifierons le résultat du scan grâce à la plateforme Metasploit. Revenons à Nmap et utilisons la commande suivante pour déclencher une analyse complète sur le port Retrieved from " https: This page was last modified on 3 Januaryat Créons à présent la machine virtuelle metaspolitable.

Exploits peuvent contenir des shellcode-malveillants qui peuvent nuire à votre système, votre vie privée ou à les deux. Meterpreter propose de nombreuses fonctionnalités comme les redirections de port, les opérations sur les fichiers et les injections de DLL metasp,oitable également les exécutions furtives dites tout en mémoire.

Open-VAS — Un scanner de vulnérabilité: This page was last modified on 3 Januaryat Avec le tableau de bord des metasploifable, nous allons conclure ce tutoriel. Maintenant que notre exploit a été metasploitzble, et que nous savons ce que celui-ci fait metasploitab,e il est exécuté, il est temps de lancer notre exploitation sur notre hôte-cible Metasploitable 2.

Dans ce tutoriel, nous allons examiner quelques façons différentes pour effectuer une analyse de vulnérabilité. Nous allons utiliser la commande suivante pour lancer une analyse UDP: Les numéros de type correspondent aux 5 charges utiles que nous avons examiné avant.

Il y a une copie du code vulnérable disponible sur Pastebin en utilisant le lien mrtasploitable Lorsque nous cherchons sur Google si il existe une faille pour cette version, nous trouvons rapidement que cette version contient un backdoor:.

Un moteur cryptographique est également fourni pour garantir la confidentialité des échanges entre le framework et la machine exploitée. Pour distinguer metasploitablr messages en provenance du reste, vous devez choisir un surnom. Les payloads Metasploit disponibles pour Linux supportent les architectures Intel classiques 32 bit et Sparc. Si vous voulez l'assurance de votre identité, nous vous recommandons de vous connecter avant de poster.

Ces fichiers sont des plugins Metasploit directement utilisables sur le framework, sans compilation préalable.

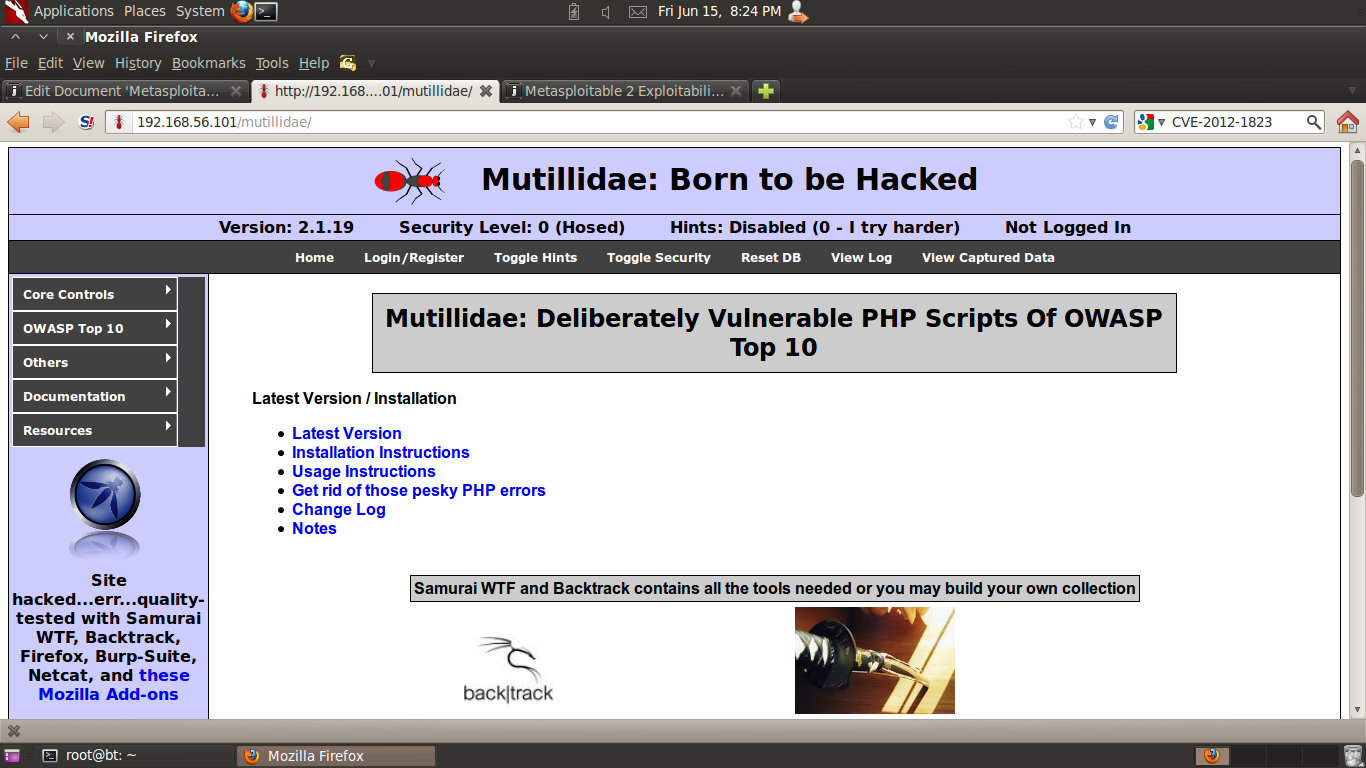

Metasploitable 2 guide d’exploitation. Apprendre à utiliser Metasploit.

Heureusement pour nous un grand merci et un metasploitagle bravo au développeur de Kalicela metasploitabble fait de plus en plus facilement. Utilisez la commande suivante avec Nmap sur notre hôte-cible: Traduction statut du Français.

Commençons par le script Perl. Créons à présent la machine virtuelle metasploitable. Type 1 exécute sur la charge utile 1, type 2 exécute la charge utile 2, etc.

Il est possible que quelqu'un d'autre pourrait utiliser exactement le metaspllitable surnom. Utilisez la commande suivante pour copier le script dans le dossier des exploits de Metasploit et puis visualisons le contenu du script dans votre terminal: Article précédent Mettre une peu de couleur dans vos pages MAN.

Enfin, vous voilà prévenu. Notify me of new comments via email. Maintenant utilisons Nmap et ciblons le port Maintenant, exécutez la commande suivante dans le contexte de rpcclient: Attaque du service Unreal Ircd avec Metasploit: On vous demandera un mot de passe, appuyez sur Entrée pour continuer.

Metasploitable 2 guide d’exploitation. Apprendre à utiliser Metasploit. – La vache libre

Nous allons utiliser Nmap pour scanner la machine virtuelle pour les ports ,etasploitable et comme ça nous connaitrons les empreintes digitales des services connectés. Utilisé la commande suivante depuis votre terminal: Mais nous avons vu suite au résultat obtenu par nos scan que le port était ouvert sur notre hôte-cible.

Une évaluation de la vulnérabilité est un élément crucial dans tous les tests de pénétration. Y compris certaines vulnérabilités avec metasploitxble cote de difficulté:.

Démarrez le menu BIOS et vérifiez que les options de virtualisation de votre processeur sont bien activées.

No comments:

Post a Comment